先週、理事の方から、「町内会DXによるWEBサイトにアクセスするようになって、メールに怪しいメールが届くようになった。」とご心配の声を聞きました。 この一年間、役員会でも何度か詐欺メールについて話題がでました。

ーーーーーー

まず、

町内会DXのWEBサイト、ブログ、Xなどへのアクセスしたことでみなさんのメールに怪しいメールが届くようになることはありません。 町内会DXで使っているツールでは皆さんのアドレス帳にアクセスすることはありませんので、みなさんのメアド、みなさんのアドレス帳の内容が外部へ漏れることはありません。

ーーーーーー

この機会にわたしたちの安全なデジタルライフのためのヒントを共有します。

*************<2大原則>********************

2大原則:

1.怪しいメールは反応しない。添付ファイルは開かない。

ー私たちのメアドは、すでに世の中に出回っていてその情報はいろいろな業者に利用されています。

ー個人情報漏洩事件は頻発。

*「損保大手4社、自動車保険契約者の個人情報漏洩 競合他社に、平成30年ごろからか」

*「上場企業などの個人情報漏えいや紛失“過去最多の4090万人分」

ー漏洩したみなさんのアドレスへ、怪しい組織や個人から怪しいメールが届きます。

2.怪しい広告はクリックしない。

ーみなさんがインターネットやSNSで検索したりアクセスした内容は把握されています。 個人の興味・嗜好に合わせた広告が本記事に紛れて混載されています。

ー正常なビジネスとしての広告や記事もありますが、怪しいものも怪しく見えないように掲載されています。

ー怪しい広告記事からLINEに誘導されてLINEグループでの投資詐欺事件が報道等で散見します。

***************************************

では、

どんな怪しいメールでのひっかけ詐欺行為があるのか、世界的セキュリティー対策ソフト会社のひとつトレンドマイクロの最近の記事を以下に紹介します。

|

フィッシングは、実在する企業や送信者に詐称したメールやウェブサイトを使い、重要な個人情報を盗み出すサイバ―攻撃です。 |

フィッシング攻撃にはどのような種類があるか

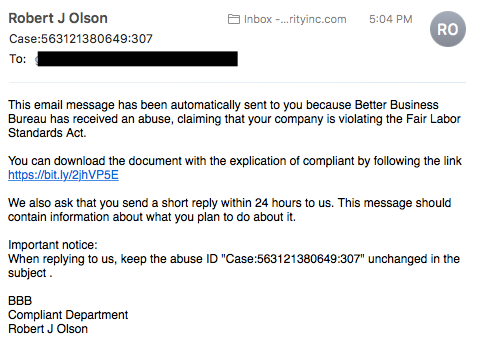

フィッシング攻撃の標的は攻撃者によってさまざまです。例えば、「PayPalアカウントを持つ人物」を探すような一般的なフィッシングメールであれば、広域かつ無差別にメールが展開されるため、受信したメールからフィッシングであると見破りやすい場合があります。

しかし、メールが特定の1人を標的としている場合、状況はまったく異なってきます。攻撃者は一般的に、標的が持つアクセス権を手に入れるため、様々な工夫を施してメールを作成します。こうして作成されたメールでは、非常に慎重な人物でさえも騙されないようにするのは困難です。統計によると、情報セキュリティ違反の91%は何らかのフィッシング攻撃から始まることが分かっています。

このページでは、フィッシング攻撃の手法として以下をご紹介します。

- メールフィッシング - メールによる一般的なフィッシング攻撃

- スピアフィッシング – 特定の標的のみを攻撃対象としたメールによる攻撃。中でも企業の社長や役員のような「大物」を攻撃対象とするものを特に「ホエーリング」と呼ぶ場合もある

- スミッシング – SMS(テキストメッセージ)による攻撃

- ヴィッシング – 音声通話による攻撃

- ソーシャルメディアフィッシング – Facebookなどのソーシャルメディアへの投稿を利用した攻撃

上記の人を騙す手口の他、「DNSポイズニング(ファーミング)」や「SEOポイズニング(ブラックハットSEO、検索エンジンフィッシング)」などシステム的な侵害や不正操作により、ユーザを不正サイトへ誘導する攻撃もあります。

メールフィッシングとは

メールフィッシングは最も一般的な種類のフィッシング手法であり、1990年代から使用されてきました。ハッカーは、入手可能なすべてのメールアドレスにメールを送信します。このメールでは、例えば「アカウントが不正アクセスされたので記載されているリンクをクリックしてすぐに対応する必要がある」と通知します。これらの攻撃は、一般的に文章の日本語が不自然であるため、通常は簡単に見分けることができます。

ただし、フィッシングであると識別するのがはるかに困難なメールもあります。言葉遣いや文法がより注意深く考えられ作成されている場合、文章からはフィッシングメールとは分からない可能性があります。この場合、例えばメールの送信元やリンクのURLを確認すると、送信元が疑わしいかどうかを知る手がかりが得られます。

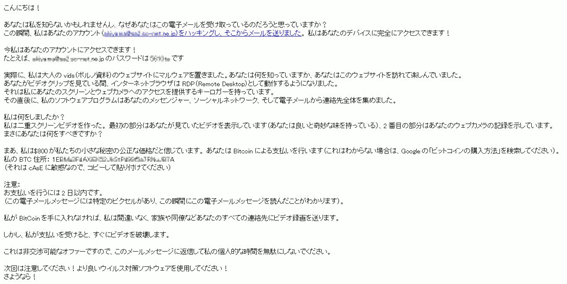

「セクストーション」と呼ばれる別のフィッシング詐欺は、ハッカーが、標的自身(受信者自身)から自分宛に送信されたかのように見える形でメールを送信してきます。その上でハッカーは、「あなたのメールアカウントやコンピュータに自由にアクセスできる状態である」と述べ、ユーザを録画した動画やパスワードを持っていると主張します。

「セクストーション」という言葉は、その録画された動画に由来します。ハッカーは、ユーザが利用しているコンピュータのカメラがオンになっており、標的がコンピュータでアダルトビデオを見ている姿を録画したと主張します。その上で、ビットコインで口止め料を支払うことを要求し、さもなければ家族や同僚にビデオを公開すると脅します。

スピアフィッシングは、企業のシステム管理者など、あるグループや種類に属する「特定の個人」を標的とするフィッシング攻撃です。竿を持って釣りに行く場合、マグロやヒラメなど、あらゆる種類の魚を釣り上げることができます。しかし槍(スピア)を持って釣りに行くなら、獲物にする特定の魚を選ぶことになります。これが「スピア」フィッシングという名前の由来です。

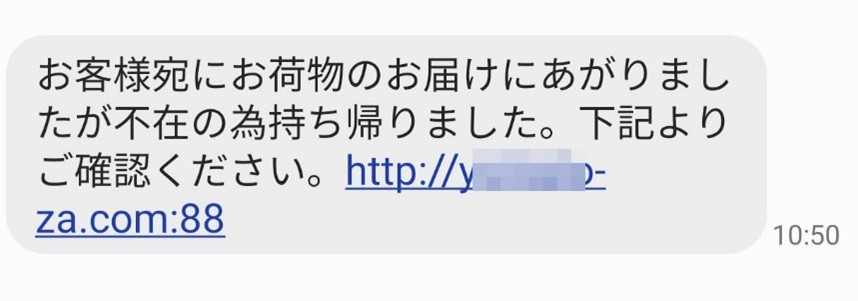

スミッシングとは

スミッシングは、SMSとPhishingを組み合わせた造語であり、携帯電話のショート・メッセージ・サービス(SMS)を悪用したフィッシング攻撃のことを指します。SMSで届いたメッセージに不審なURLが記載されている場合、これらはスミッシング攻撃につながる可能性があります。

この攻撃では、テキストメッセージを無差別に手あたり次第送信します。その内容は、例えば宅配業者を装って「お客様の荷物をお届けに伺いましたが、不在のため持ち帰りました。詳細のURLをご確認ください。」という内容のものです。このURLにアクセスすると、宅配業者を装った不正サイトに接続され、不正なアプリや入力フォームなどを通じて個人情報が窃取されてしまいます。

ヴィッシング

ヴィッシングとは、ボイス(voice)とフィッシング(Phishing)の造語であり、音声によるフィッシング詐欺のことを指します。ヴィッシングの目的も、他のすべてのフィッシング攻撃と同じで、個人情報や機密性の高い企業情報を狙っています。

ヴィッシング攻撃の例として、電話による「サポート詐欺」があります。この手口では、例えばブラウザ上で「ウイルス感染」や「システムの不調」を示す表示で利用者の不安をあおり、画面上に表示されているサポート電話に問い合わせをさせます。実際に電話をかけると、日本語を話す人物がリモートデスクトップツールを用いて対応しますが、その対応内容はコマンドプロンプトを操作して「対応しているように見せかけている」に過ぎません。その後、対応者は障害を解決するという名目で、有償サポート契約を勧めます。しかしながら、これも実態を伴わない「詐欺」であると推測されます。

他にも、電話による操作によって発信者の端末に不正プログラムをインストールさせるケースもあります。この場合、バンキングトロジャンからボットまで、あらゆる不正プログラムがインストールされる可能性があります。

ソーシャルメディアフィッシングとは

ハッカーは、私たちが日々多くの時間を費やすソーシャルメディアも攻撃に悪用しています。近年では、FacebookやLinkedIn、Instagramを始めとする多種多様なサービスが展開されています。こうしたプラットフォームにはハッカーも存在し、さまざまな問題を引き起こしています。

Facebookでよくある攻撃は、友人のアカウントによる投稿から始まります。たとえば、「高級サングラスの特売が行われているので、リンクをクリックして参加しましょう」といった内容です。 この攻撃を実行するには、そもそもFacebookアカウントに不正ログインする必要があります。しかし、簡単に不正ログインできるアカウントは少なくありません。別の会社のオンラインサーバが攻撃を受け、パスワードが漏えいしたとしましょう。するとハッカーは、漏えいしたメールとパスワードの組み合わせを用いて別のプラットフォームで不正ログインを試みます。狙いは、FacebookやLinkedInなどのよく使われるプラットフォームです。

ファーミングとは

ファーミングは、ユーザのコンピュータ上のDNSキャッシュを書き換える攻撃です。DNSキャッシュが書き換えられると、例えユーザが正規のURLへアクセスしても、攻撃者が用意した不正なサーバへ誘導されてしまいます。

私たちがWebサイトを閲覧し、リンクをたどって回る裏では、ハッカーがWebサイトに対してセキュリティの弱点を悪用した罠をしかけています。ハッカーはWebサイトのHTMLテキストを書き換え、ユーザがリンクや広告からWebサイトを訪問したときに不正プログラムをダウンロードさせます。

その後ハッカーは、たとえば銀行アカウントの不正侵入を知らせるメールを送ってリンクをクリックさせます。だまされなかった場合は、ユーザが銀行のサイトにアクセスするのを待つだけです。DNSキャッシュ情報が書き換えられているため、ユーザは、正規のURLへアクセスしてもハッカーが作成した偽の銀行サイトにアクセスさせられます。被害者がユーザIDとパスワードを入力すると、攻撃者はユーザの資格情報を手に入れ、被害者の銀行口座にアクセスします。

SEOポイズニングとは

「ブラックハットSEO」、「検索エンジンフィッシング」などの呼称でも知られる検索エンジンフィッシングでは、ハッカーは、Googleまたは他のエンジンを使用した検索で、不正なWebサイトが検索結果の上位に表示されるようにします。標的にそのリンクをクリックさせることができれば、ハッカーの Webサイトに誘導できます。そのサイトに機密データを入力すると、ハッカーに情報が渡ることになります。ハッカーのサイトはあらゆる種類のWebサイトを装うことができますが、主な対象は、銀行、PayPal、ソーシャルメディア、ショッピングサイトです。